SOLUTIONS

BY INDUSTRY

All Blogs

Catch up on the latest trends, industry insights, product profiles, and more around the business of law.

Legal Operations

Artificial Intelligence

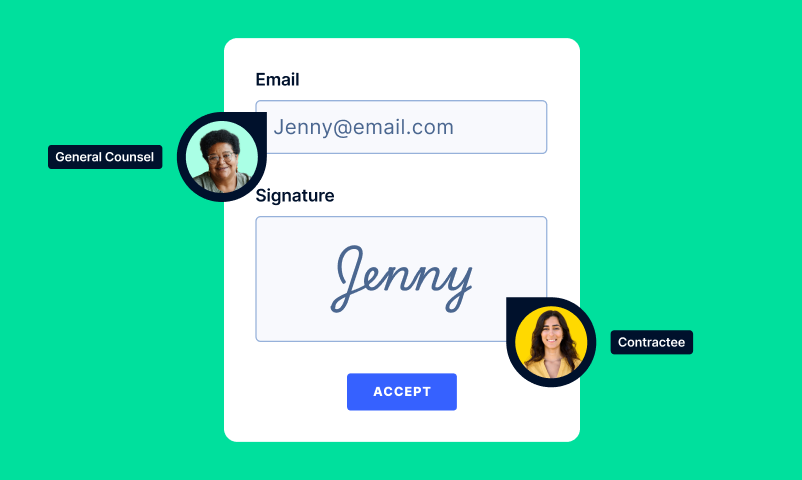

Contract Lifecycle Management

Company News and Events

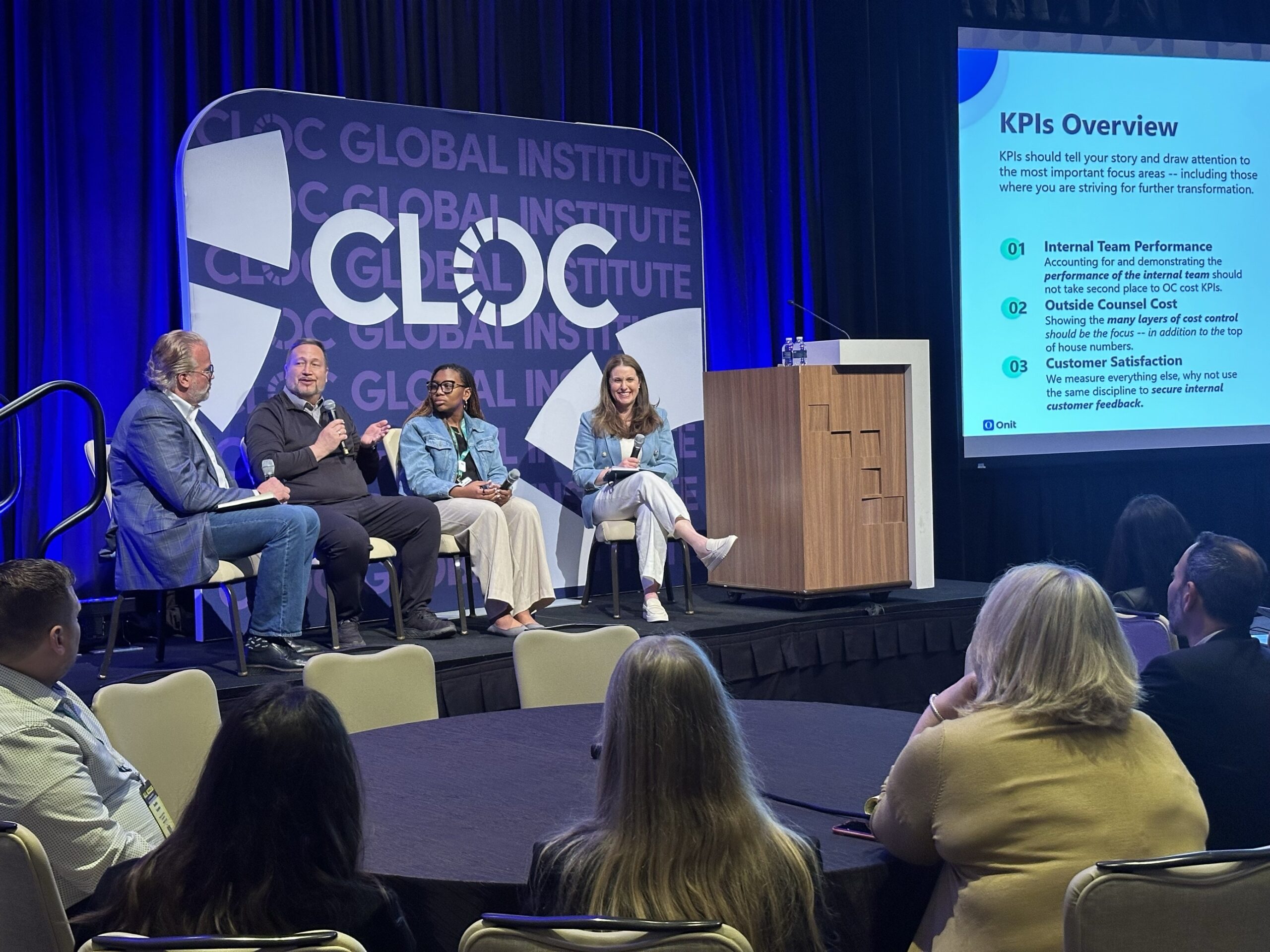

Legal Operations

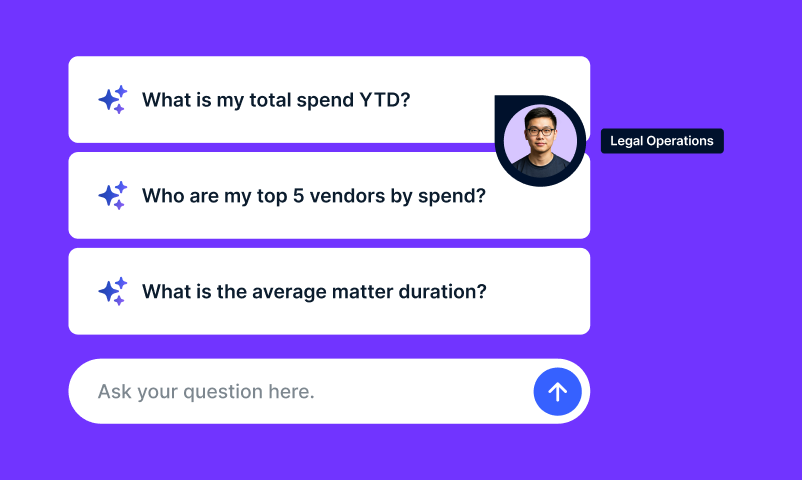

Artificial Intelligence

Company News and Events

Legal Operations

Legal Operations

Artificial Intelligence

Artificial Intelligence

Artificial Intelligence

Contract Lifecycle Management